Kraken 5 at

Требования конфигурации зоны по умолчанию Зона, привлекающая больше всего внимания это зона по умолчанию. В этих серверах для проверки подлинности пользователей в среде Active Directory используется проверка подлинности на основе форм. Если на доступность веб-серверов переднего плана влияют проблемы производительности или нарушение норм безопасности, то веб-сайт центра администрирования остается доступным. Подробнее Сайты на WordPress Готовые сайты на шаблонах CMS WordPress. Это значит, что мы его очень "утяжелили" картинками, анимацией. Самый лучший из всех, которые я знаю. В статье Choose backup and recovery tools (Windows SharePoint Services). Можно управлять по API. Предлагаю использовать онлайн ресурсы интернета для уменьшения "веса" картинок, анимации, гиф, их kraken обрезки, сжатия и зайти продолжать своё творчество. Хотя номера портов обычно не официальный используются в URL-адресах, предназначенных для клиентов, использование номеров портов для сайтов администрирования позволяет повысить уровень безопасности путем предоставления доступа к этим сайтам только через нестандартные порты. В статье "Зоны и URL-адреса" далее в этой статье. Для проверки подлинности пользователей и направления учетных данных не требуется прокси-сервер. Проектирование безопасной внешней совместной работы Плакат с примером проекта содержит обзор методов планирования безопасной внешней совместной работы. Характеристики самостоятельно создаваемых веб-сайтов обычно отличаются от характеристик веб-сайтов с жестким контролем. Они будут автоматически добавлены в базу данных. Обратите внимание, что именованные семейства веб-сайтов отличаются от заголовков веб-сайтов IIS. Стандартные порты http и https (80 и 443) можно использовать во всех приложениях этой модели. Вернём 10 бонусами на счёт за покупку одной из лицензий. В этой модели в партнерской сети предусмотрено включение по шаблону sites" (http partnerweb/sites). Кроме того, до обнаружения зоны, подлинность которой можно проверить, обходчик будет опрашивать зоны в следующем порядке: зона по умолчанию, зона интрасети, зона Интернета, специальная зона и зона экстрасети. Альтернативные сопоставления доступа для каждой зоны и каждого ресурса должны быть настроены корректно и точно. Изначально веб-сайты в приложении партнерской сети не предназначены быть связанными. Администраторы могут легко определять неиспользуемые веб-сайты и удалять. Именованные семейства веб-сайтов не поддерживают функцию альтернативного сопоставления доступа. Http selfservice/sites/site1 m/sites/site1 http selfservices/sites/site2 m/sites/site2 http selfservice/sites/user3 m/personal/user3 Партнерская сеть Партнерская сеть предназначена для предоставления сотрудникам возможности легко создавать защищенные веб-сайты для совместной работы с внешними партнерами. После создания семейства веб-сайтов групп могут создавать веб-сайты в рамках семейства веб-сайтов, когда возникает подобная необходимость. Например, создать по одному семейству веб-сайтов для каждой из следующих групп: дизайнеры, инженеры и разработчики контента. В этой модели для доступа удаленных сотрудников применяется зона по умолчанию, что вызвано следующими причинами: Сотрудники могут переходить по ссылкам в административных сообщениях электронной почты вне зависимости от того, получают ли они доступ к веб-сайту изнутри или удаленно. Самостоятельно создаваемые сайты В этой модели самостоятельно создаваемые веб-сайты содержат веб-сайт верхнего уровня, расположенный по URL-адресу http sites. Дополнительные сведения о требованиях к проверке подлинности. В этой модели самостоятельно создаваемые веб-сайты размещаются в отдельном веб-приложении, что позволяет администраторам более активно управлять развитием по сравнению с другими приложениями. В состав URL-адреса с балансировкой нагрузки входит протокол, схема, имя веб-сайта, а также при необходимости номер порта. Редакторе и, например, во встроенном в систему Windows. Примером URL-адреса для семейства веб-сайтов, созданных с помощью этого метода, является адрес http sites/site1.

Kraken 5 at - Kraken сайт магазин

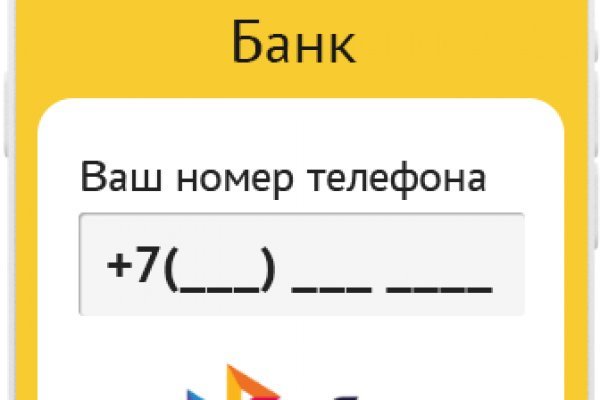

�сти АУЕ! Подключаем банковский счет или карту, когда это будет доступно и выводим средства с Kraken на карту. Onion - Архива. Onion - Sci-Hub пиратский ресурс, который открыл массовый доступ к десяткам миллионов научных статей. Вы можете настроить уведомления. Это вы уже попадете в раздел "Торги". Sblib3fk2gryb46d.onion - Словесный богатырь, книги. Выбрать в какой валюте будете оплачивать комиссию. Searchl57jlgob74.onion/ - Fess, поисковик по даркнету. Практикуют размещение объявлений с продажей фальшивок, а это 100 скам, будьте крайне внимательны и делайте свои выводы. Cтейкинг на Kraken. Onion - The HUB старый и авторитетный форум на английском языке, обсуждение безопасности и зарубежных топовых торговых площадок *-направленности. Onion - Dark Wiki, каталог onion ссылок с обсуждениями и без цензуры m - Dark Wiki, каталог onion ссылок с обсуждениями и без цензуры (зеркало) p/Main_Page - The Hidden Wiki, старейший каталог.onion-ресурсов, рассадник мошеннических ссылок. Onion - Lelantos секурный и платный email сервис с поддержкой SMTorP tt3j2x4k5ycaa5zt. Далее "Фьючерсы". Т.е. Для стейкинга на Kraken, выбираются активы в вашем спот-кошельке. Лимитные заявки на покупку. Если нужно что то исправить, нажимаем "Отмена". Автоматическое определение доступности сайтов. Все приложения Kraken можно скачать по ссылке. Вывод Биткоина с биржи Kraken После указания объема, если он не меньше минимально возможного для вывода, нажимаем "Вывод в нашем случае "Вывод BTC". Onion - Anoninbox платный и качественный e-mail сервис, есть возможность писать в onion и клирнет ящики ваших собеседников scryptmaildniwm6.onion - ScryptMail есть встроенная система PGP. Окно отправки ордеров Торговля на Kraken Торговое окно для отправки ордеров. Регистрация Kraken Регистрация на Kraken быстрая как и на всех биржах. Финансы. Два аккаунта иметь нельзя, это мультиаккаунтность, она запрещена. Спотовая и маржинальная торговля.

ОМГ онион сайт ссылка оригинал omgbestmarket comDarupirЕсли ваша проблема решена, то нажмите соответствующую кнопку. Здесь есть даже полностью анонимное зеркало поискового механизма DuckDuckGo для тех, кто опасается, что Google и Microsoft следят за их перемещениями по поверхности Интернета. Редко, но бывает так, что вы не можете зайти. Вы являетесь владельцем…

Tor – волонтерский сервис, обеспечивающий приватность и анонимность в сети. Он маскирует, кто вы и с кем устанавливаете связь. Tor также защищает пользователя от самой сети Tor – вам гарантирована анонимность в отношении других её пользователей.Для тех, кто порой нуждается в анонимности и приватности при подключении к сайтам, Tor Browser станет удобным и простым инструментом для работы в сети Tor.Tor Browser работает так же, как и любой другой веб-браузер (программа, используемая для просмотра веб-сайтов, например Chrome, Firefox или Safari). Но в отличие от других браузеров Tor Browser отправляет ваши запросы через сеть Tor, усложняя задачу тем, кто следит за вами и хочет узнать, чем именно вы занимаетесь в сети. Tor Browser также мешает тем, кто следит за посещаемыми вами сайтами, чтобы определить, откуда вы подключились.Обратите внимание на то, что только работа в Tor Browser будет анонимной. Просто установив Tor Browser на компьютер, вы не обеспечите себе анонимность в других программах, работающих на том же компьютере (например, в обычном браузере). Откройте следующую ссылку в любом браузере типа Firefox или Safari:www.torproject.org/download/Если вы нашли Tor Browser с помощью поисковой системы, убедитесь в правильности полученного адреса.Не используйте другие источники. А если всплывёт сообщение с предложением принять альтернативный сертификат безопасности HTTPS (SSL/TLS), откажитесь.Выберите значок загрузки Apple:Если вы используете Safari, начнётся скачивание Tor Browser. При использовании Firefox вам будет предложено открыть или сохранить файл. Всегда лучше сохранять файл, поэтому нажмите на кнопку «Save».В этом примере представлен Tor Browser версии 8.0.8, являющейся актуальной на момент публикации данного руководства. К моменту прочтения, возможно, появится более свежая версия программы. После завершения загрузки вам, возможно, будет предложено открыть папку, в которую был сохранён файл. По умолчанию это папка «Downloads». Запустите файл TorBrowser-8.0.8-osx64_en-US.dmg двойным щелчком.macOS проверит файл приложения на наличие каких-либо вредоносных изменений. Возможно, понадобится зайти в меню Settings (Настройки) > Security (Безопасность) & Privacy (Конфиденциальность) для того, чтобы подтвердить загрузку стороннего приложения.Далее появится окно, предлагающее установить Tor Browser, перетащив этот файл в папку приложений. Сделайте это. Теперь программа Tor Browser установлена в папку приложений. Использование настоящий Tor Browser Anchor linkЧтобы запустить Tor Browser в первый раз, найдите программу в папке приложений или в Launchpad.После нажатия на значок Tor Browser появится окно с предупреждением о происхождении программы. К таким предупреждениям нужно относиться серьёзно. Важно убедиться, что вы можете доверять устанавливаемому программному обеспечению, получили подлинную копию с официального сайта по безопасному каналу связи. В данном случае вы знаете, что вам нужно и где получить программу. Скачивание осуществлялось с защищённого HTTPS сайта проекта Tor. Нажмите «Open».При первом запуске Tor Browser вы увидите окно, которое позволит вам при необходимости изменить некоторые настройки. Возможно, вы захотите вернуться к этому позже, но пока попробуйте подключиться к сети Tor, нажав кнопку «Connect».После этого появится новое окно с серым индикатором, иллюстрирующим подключение Tor Browser к сети Tor.Первый запуск Tor Browser может занять довольно много времени. Пожалуйста, проявите терпение. Через одну-две минуты Tor Browser откроется и поприветствует вас.Вы увидите следующий экран приветствия:Нажав krn на изображение земного шара в верхнем левом углу, вы сможете ознакомиться с учебным пособием по работе Tor.Пособие разъясняет, как работают схемы Tor и как с их помощью вы можете безопасно и анонимно работать в интернете.Некоторые функции обычных веб-браузеров создают потенциальную уязвимость для атак посредника. Другие функциональные возможности ранее имели недоработки, раскрывавшие личную информацию пользователей. Переключив уровень безопасности до самой высокой отметки, вы отключите эти функции. Таким образом вы сможете обезопасить себя от злоумышленников, имеющих передовые возможности: доступ к вашему интернет-подключению, использование неизвестных недоработок вашего программного обеспечения. К сожалению, при отключении этих функций вы не сможете полноценно работать с некоторыми веб-сайтами. Установленные по умолчанию настройки безопасности достаточны для обеспечения повседневной защиты вашей конфиденциальной информации. Однако если вы обеспокоены возможностью атаки со стороны профессиональных хакеров или спецслужб (или если вас не беспокоит отсутствие функциональности на некоторых сайтах), необходимо установить максимальный уровень защиты.В итоге хотелось бы отметить, что использование Tor в некотором роде отлично от обычного просмотра веб-страниц. Для сохранения своей анонимности и корректного использования Tor Browser, следует ознакомиться с этими рекомендациями.Теперь вы готовы анонимно просматривать веб-страницы в интернете с помощью Tor Browser.